Waspada Fans PewDiPie serang Google Chromecast !

Pada awal Desember 2018 lalu, dunia teknologi digegerkan dengan seorang hacker, dengan nama samaran HackerGiraffe, yang meretas puluhan ribu printer dengan mencetak pesan untuk mendukung PewDiPie, seorang Youtuber terkenal dengan jumlah subscriber lebih dari 79 juta pengguna. Dibalik pesan untuk memberi dukungan kepada Youtuber favoritnya, hacker ini memiliki tujuan untuk memperingatkan ratusan ribu pengguna yang perangkat printernya terekspos secara publik di internet sehingga dapat di akses oleh siapa saja.

Tak berhenti pada itu saja, hacker yang sama, bersama seorang hacker lain dengan nama samaran j3ws3r, kini kembali meretas puluhan ribu perangkat yang terhubung dengan Chromecast buatan Google pada awal Januari ini. Sebenarnya, telah diketahui cukup lama bahwa ada celah keamanan atau bug yang ditemukan pada Chromecast, namun Google sampai saat ini belum mengambil tindakan untuk memperbaiki bug tersebut.

Dengan mengeksplotasi bug pada Chromecast, dikombinasi dengan celah keamanan yang melekat pada kebanyakan router inilah yang memberikan hacker kesempatan untuk mengambil alih perangkat pengguna. Peretasan yang kini dijuluki CastHack ini dilakukan dengan memanfaatkan fungsi Universal Plug and Play (UPnP) dari beberapa router dengan konfigurasi yang buruk untuk mendapatkan akses jarak jauh ke perangkat streaming yang terhubung pada jaringan lokal dan terpapar ke internet publik. Setelah itu, para peretas mengganti nama Wi-Fi perangkat, dan kemudian mencoba memutar video YouTube PewDiePie.

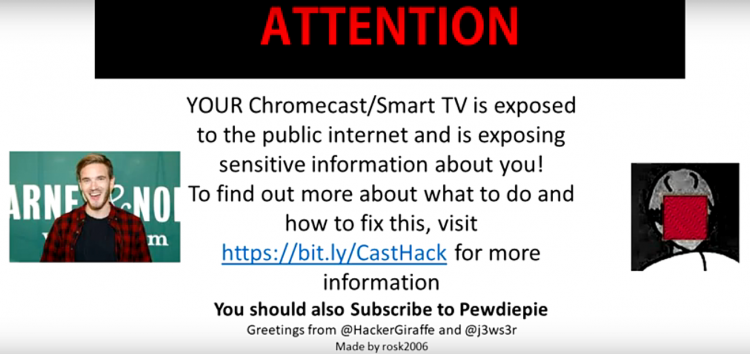

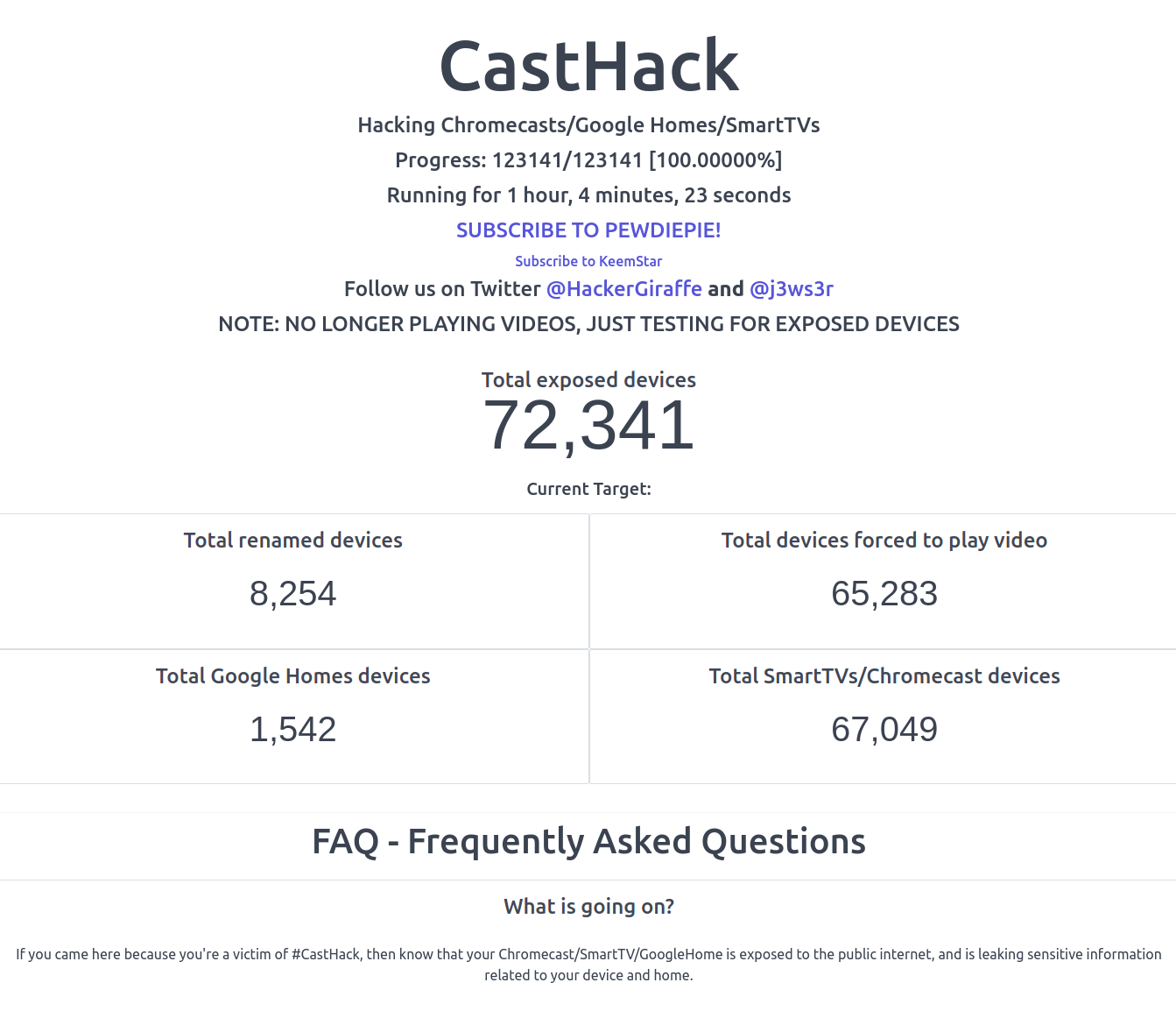

Puluhan ribu perangkat, termasuk TV dan perangkat pintar lain, yang diretas juga menampilkan pesan pop-up yang berisi peringatan akan ketidakamanan jaringan pengguna dan sebuah link yang mengarah pada sebuah situs web yang berisi informasi jumlah perangkat yang telah diretas.

Selain itu, situs web ini juga membagikan beberapa informasi mengenai hal apa saja yang dapat diakses oleh peretas, termasuk : WiFi apa yang terhubung dengan Chromecast / Google Home Anda, perangkat Bluetooth apa yang telah dipasangkan, berapa lama diaktifkan, jaringan WiFi apa yang diingat oleh perangkat Anda, alarm apa yang Anda telah pasang, dan banyak lagi. ”

Meski peretas memiliki akses pada berbagai informasi seperti yang disebutkan di atas, peretas berjanji bahwa mereka tidak akan menyalahgunakan informasi yang mereka miliki. “Kami hanya berusaha melindungi Anda dan memberi tahu Anda tentang hal ini sebelum orang lain memanfaatkannya, bayangkan konsekuensi yang terjadi apabila orang lain memiliki akses ke informasi di atas.”

Untuk menanggulangi serangan hacker ini dan membatasi akses untuk memutar video eksternal yang tidak disetujui di perangkat mereka, pengguna dapat mematikan fitur Universal Plug and Play (UPnP) pada router. Namun, perlu diperhatikan bahwa mematikan UPnP dapat menonaktifkan beberapa perangkat seperti misalnya printer, konsol game, dan perangkat lain yang terhubung. Selain itu, hacker dibalik peretasan ini juga menyarankan untuk menonaktifkan port 8008, 8443, dan 8009 pada pengaturan port forwarding.

Walaupun secara teknis peretasan dapat terjadi karena kecacatan keamanan pada router, namun tidak dapat dipungkiri bug pada Chromecast ini juga sudah menjadi alasan di balik serangan ‘deauth’ sejak 2014 yang dapat memutuskan koneksi WiFi dari sebuah Chromecast dan me-reset perangkat kembali ke mode awal (factory reset).